公告编号:LYSRC-0001作者:LYSRC发布日期:2021/10/22

本规则仅适用于同程艺龙漏洞反馈平台(sec.ly.com)所收到的安全漏洞报告。

测试范围(包括但不限于):

1、同程艺龙站点:

部分ly.com、*.elong.com、*.17u.cn、*.17usoft.com等;

2、微信小程序:

微信端支付页面火车票机票和酒店功能下所有功能;

3、app:

同程旅游app、艺龙旅行app等。

注:由于同程金服和同程艺龙非同一家公司,同程金服(jr.ly.com)漏洞不在本次规则范围,相关漏洞建议提交至TJSRC(https://securitytcjf.com)。

1、【预报告阶段】

报告者访问 LYSRC 平台并登录或注册账号。

2、【报告阶段】

报告者登录LYSRC提交威胁报告(状态:未处理)

3、【处理阶段】

(1)一个工作日内工作人员确认报告并评估(状态:漏洞验证/忽略)。

(2)三个工作日内工作人员处理并计分(状态:漏洞确认/漏洞处理)。必要时会与报告者沟通确认,请报告者予以协助。

4、【修复阶段】

业务部门修复所报告的问题并安排修复上线(状态:已修复),修复时间根据问题严重程度、修复难度和业务情况而定。

5、【复查阶段】

可对已修复的问题做复查,若问题仍存在,可再次提交反馈。LYSRC 工作人员会对该问题及工单做审查确认,并再次计分或处理。

1、威胁说明

LYSRC 威胁报告主要包含web漏洞、客户端漏洞、威胁情报。

根据威胁对业务的安全风险程度,威胁分为严重、高危、中危、低危、无影响(忽略)五个等级。

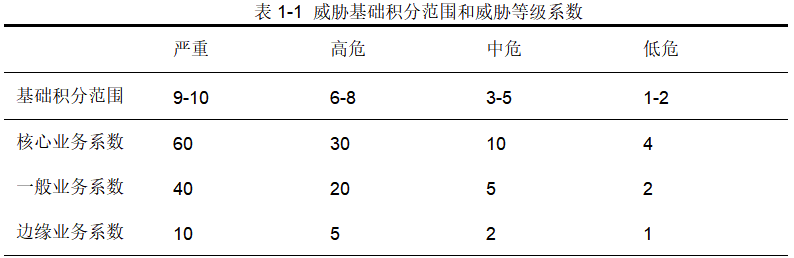

最终威胁报告得分 = 威胁基础积分 * 威胁等级系数

所有威胁报告评分综合利用危害、影响的数据量、业务核心等级综合评估威胁等级,综合漏洞利用难度、漏洞影响评估威胁基础积分。威胁基础积分范围和威胁等级系数参见表1-1。

对应积分见1-2(1积分=10 RMB):

2、web漏洞报告评审标准

(1)严重漏洞:

1) 直接获取重要系统权限的漏洞。包括但不限于:命令注入、远程命令执行、上传获取 WebShell、SQL 注入获取重要系统权限、缓冲区溢出漏洞。

2) 直接导致重要业务拒绝服务的漏洞。包括通过该远程拒绝服务漏洞直接导致线上重要应用、系统、服务器无法继续提供服务的漏洞。

3) 重要业务的严重逻辑设计缺陷和流程缺陷。包括但不限于任意账号登录和密码修改、任意账号资金消费、特大量订单详细泄露、重要支付系统支付交易流程的漏洞。

4) 严重级别的敏感信息泄露。包括但不限于核心 DB 的 SQL 注入漏洞、包含公司、用户敏感数据的接口引发的信息泄露。

(2)高危漏洞:

1) 直接获取一般系统权限的漏洞。包括但不限于:命令注入、远程命令执行、上传获取 WebShell、SQL 注入获取系统权限、缓冲区溢出漏洞。

2) 重要系统越权访问操作。包括但不限于绕过认证直接访问管理后台可操作、核心业务非授权访问、核心业务后台弱密码,增删查改任意用户重要信息或状态等重要交互的越权行为。

3) 敏感信息泄漏漏洞。包括但不限于源代码压缩包泄漏、越权或者直接获取大量用户、员工信息、可获取大量内网敏感信息的SSRF漏洞。

4)可远程获取客户端权限的漏洞。包括但不限于远程任意命令执行、远程缓冲区溢出及其它逻辑问题导致的客户端漏洞。包括重要系统的存储型 XSS(包括存储型DOM-XSS)以及可获取核心cookie等敏感信息的各种 XSS。

(3)中危漏洞:

1) 普通信息泄露。包括但不限于测试系统等未涉及敏感数据的 SQL 注入、影响数据量有限或者敏感程度有限的越权、源代码、系统日志等信息泄露。

2) 需受害者交互或其他前置条件才能获取用户身份信息的漏洞。包括但不限于包含用户、网站敏感数据的JSON Hijacking、重要业务操作 CSRF、一般业务存储型 XSS。

3) 普通的逻辑缺陷和越权。包括但不限于一般业务系统的越权行为和设计缺陷。

4) 盲打XSS类攻击,需尽可能提供攻击点定位。

(4)低危漏洞:

1) 轻微信息泄露,包括但不限于路径、SVN 信息泄露、PHPinfo、异常和含有少量敏感字段的调试信息,本地 SQL 注入、日志打印及配置等泄露情况。

2) 只在特定情况之下才能获取用户信息的漏洞,包括但不限于反射XSS(包括 DOM 型)、边缘业务的存储 XSS、包含用户非敏感信息的JSON Hijacking等。

3) 利用场景有限的漏洞,包括但不限于短信、邮箱炸弹,URL跳转等。

4) 利用有难度但存在安全隐患的漏洞,包括但不限于可引起传播的Self-XSS,登录接口缺陷,敏感操作但利用条件苛刻的CSRF。

(5)无危害(忽略):

1) 无法利用/无实际危害的漏洞。包括但不限于 不可利用的Self-XSS、非重要交互的 CSRF、静态文件目录遍历、401 认证钓鱼、内网 IP/域名、无敏感信息的 JSON Hijacking 、横向短信轰炸等。

2) 不能重现的漏洞。包括但不限于经 LYSRC 审核者多次确认无法重现的漏洞。

3) 内部已知、正在处理的漏洞,包括但不限于如 Discuz!等已在其他平台公开通用的,白帽子、内部已发现的漏洞。

4) 非接收范围或对实际业务无影响的 Bug(严重的 bug 评分确认可参考通用原则)。包括但不限于产品功能缺陷、页面乱码、样式混乱。

5) 不接收无实际意义的扫描器结果报告。

6) 无证据支持的情况,包括但不限于账号被盗即表示有漏洞。

1、同一威胁报告(包括web漏洞、客户端漏洞、威胁情报)最早提交者得分,提交网上已公开的报告不计分。

2、同一漏洞导致的多个利用点按照级别最高的奖励执行。

如:同个 JS 引起的多个 XSS 漏洞、同一个发布系统引起的多个页面的 XSS 漏洞、通用框架导致的整站问题等;

3、LYSRC鼓励提交高质量的威胁报告,如新颖的绕过方式,有一定技术深度但危害较小的报告,会综合评估因素给出超出评级规则的奖励来激励报告者。

4、对于非同程艺龙发布的产品和业务,如投资公司、子公司、合资公司等,评分上会有所减少,但会参考实际危害和影响做具体评级操作,其处理和修复不能保证在预定时间内,请报告者理解。

5、报告者在进行渗透测试时,如在线上对业务做增删改操作时,请勿直接对正常用户数据做操作,数据添加请在标题或明显字段增加【我是测试】字样,以便于 LYSRC 和业务方识别数据真实性。

6、漏洞测试必须遵循《SRC行业安全测试规范》,对以漏洞测试为借口,利用漏洞进行损害用户利益、影响业务正常运作、盗取用户数据、未授权公开漏洞等行为在溯源发现后将不会计分,同时同程艺龙保留采取进一步法律行动的权利。

7、同程艺龙集团及所属公司员工不参与漏洞奖励计划。

在威胁处理过程中,如果报告者对处理流程、威胁评定、威胁评分等有异议的,请联系LYSRC 工作人员进行交流反馈,LYSRC 将根据威胁报告者利益优先的原则进行处理。

FAQ:

Q: LYSRC 平台的 1 安全币相当于多少人民币,为什么只有积分却安全币为0?

A:截止目前的奖励标准,LYSRC 平台 1 安全币相当于 10元人民币,除特殊情况外,安全币等值于积分(特殊情况:如和第三方开展活动,LYSRC仅以积分对漏洞进行评分,相应奖励在第三方平台兑换)。

Q: LYSRC 平台礼品兑换发放是不是有固定规则?

A:是的,每月1次兑换发放。

Q: 在其他平台提交的同程艺龙威胁也有效吗? 与其他安全团体关系如何?

A:是的,有效。如在其他威胁或漏洞揭报平台提交,也会跟进处理,如该平台有对应规则(虚拟货币、积分等),LYSRC会参考该平台规则给予奖励。LYSRC提倡合作共赢,希望为整个互联网安全生态添砖加瓦,目前LYSRC已与一些安全团体有了合作,未来会有更多。

Q: 威胁报告在被评分之后,安全币是不是会有变动?

A:是的,少数情况下会有变动。一种是LYSRC工作人员在评分之后发现评分给少或者给多;另外一种是报告者反馈有异议后,工作人员综合情况做出的变动。LYSRC将尽力减少甚至避免此情况,给出一个客观且无争议的评级。

Q: 威胁报告的确认、处理周期会按照标准来执行吗?

A:常规情况按照标准执行,但也会存在周期较长的情况,如 LYSRC 做活动时、业务大促、客户端漏洞和安全情报等。同时也有可能由于报告者提供的内容不够详细导致确认延迟,请各位理解。因此请报告者尽可能提交详细步骤或 POC,加快工作人员处理速度。

Q: LYSRC有没有先“忽略” 之后偷偷修复情况?

A:绝对不会。提交的“威胁”一旦进入“忽略”状态,工作人员会在备注中说明缘由,LYSRC会根据规则操作每一个报告者提交的威胁,有依有据,客观中肯。当然,中间存在因业务变动导致“威胁”不存在的可能性。但无论如何,LYSRC都不会“偷偷”修复。